XZ Utils供应链后门漏洞(CVE-2024-3094):一场牵动全球Linux系统的安全风暴及其应对策略

在2024年3月底至4月初期间,全球网络安全界经历了一场针对关键压缩工具XZ Utils的重大安全事件。经过一系列密集的监测和深入研究,安全专家们揭示了XZ Utils 5.6.0和5.6.1版本中存在一个极为严重的供应链后门漏洞,该漏洞已正式命名为CVE-2024-3094,并获得了CVSS(通用漏洞评分系统)最高的满分10.0评级。

该漏洞源自一次精心策划的供应链攻击,攻击者通过篡改XZ Utils项目的源代码或编译过程,在liblzma库中成功植入了恶意后门代码。此后门一旦被激活,可在未经授权的情况下为攻击者开启远程访问通道,使他们能够轻易渗透并控制使用受影响XZ Utils版本的Linux系统。

这一发现最初由微软PostgreSQL开发人员Andres Freund在调查SSH性能问题时偶然揭露,并在oss-security邮件列表上进行了公开通报。随后,多家安全机构和研究团队如亚信安全CERT、360漏洞研究院等迅速响应,对该漏洞进行了深度分析和跟踪报道。

由于XZ Utils被广泛应用于多种主流Linux发行版,包括Fedora、Kali Linux以及其他依赖该压缩工具的系统,因此CVE-2024-3094的影响范围极为广泛。这意味着成千上万的服务器、工作站以及嵌入式设备都面临着潜在的安全威胁。

目前已知受影响的系统包括部分Linux发行版。建议查阅以下链接(https://repology.org/project/xz/versions)了解具体受影响的系统及版本信息。

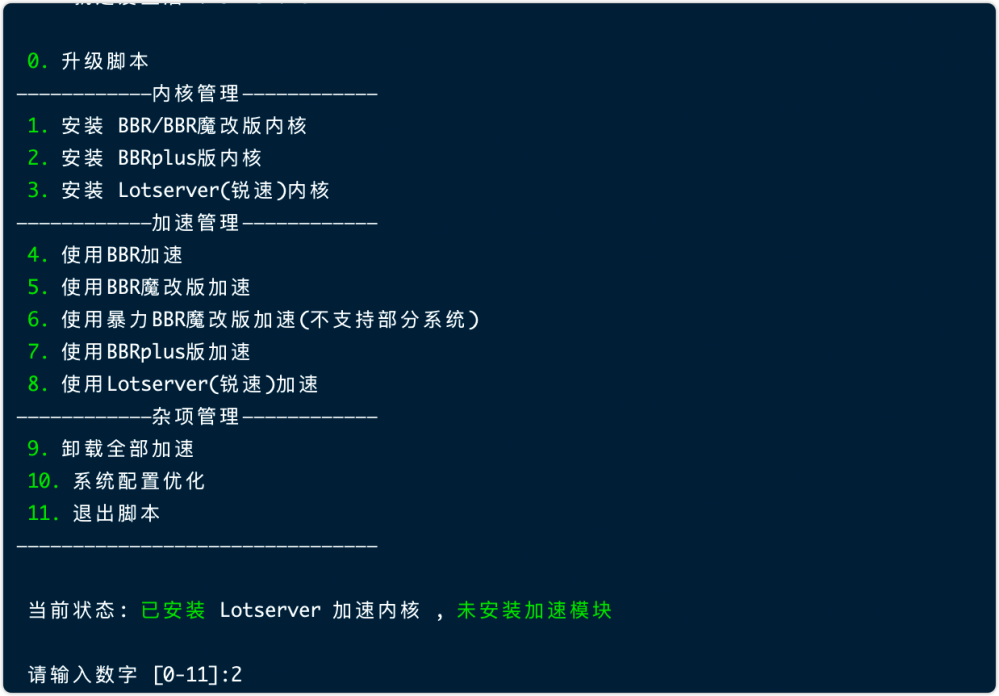

为防止该漏洞被恶意利用,各操作系统供应商和用户应立即采取紧急行动:

- 更新补丁:所有使用XZ Utils 5.6.0或5.6.1版本的系统管理员需尽快升级到官方发布的最新无漏洞版本,以移除存在的后门代码。

- 安全审计:已经安装了受影响版本的系统应进行全面的安全审查,确保没有其他未被发现的恶意活动痕迹。

- 防护措施:对于暂时无法及时更新的系统,建议在网络层面实施临时防火墙规则,阻止非必要的SSH连接或其他可能暴露于攻击的风险点。

- 用户通知:向用户发出明确的安全警告,提醒他们关注自身系统的安全性,并指导用户完成必要的安全更新步骤。

- 持续监控:加强网络监控和日志审计,以便在发生潜在入侵时能够快速识别并作出反应。

- 检测方法: 使用以下命令检查当前系统上的XZ版本

- 使用以下命令检查当前系统上的XZ版本:

xz --version- 可以使用提供的脚本进行后门检测:

curl -sSL https://github.com/byinarie/CVE-2024-3094-info/raw/main/xz_cve-2024-3094-detect.sh | bash- 使用Yara规则检测感染后门:

yara -r bkdr_xz_util_cve_2024_3094.yar /path/to/directory- 如果确认受影响,建议立即将XZ Utils降级到未受影响的版本,如XZ Utils 5.4.6 Stable。

总之,XZ Utils的供应链后门漏洞CVE-2024-3094是对全球Linux生态系统的严峻挑战,但只要及时采取适当的预防和应对措施,就能够最大限度地降低风险,保护系统安全。随着社区和业界的共同努力,此类严重安全事件的后果将得到有效的遏制和修补。